ブログ

EUサイバーレジリエンス法(Cyber Resilience Act, Regulation (EU) 2024/2847)(CRA)の全体像と日本企業がとるべき対応

2025.11.13

はじめに

デジタル化が急速に進む現代社会において、デジタル製品を介したサイバー攻撃の頻度と深刻度は劇的に増加しています。セキュリティ対策が不十分な製品が市場に流通することで、消費者や企業が予期せぬリスクに晒される事態が常態化してきました。

このような状況を踏まえて、欧州連合(EU)は、サイバーセキュリティに関する包括的な法規制の整備を進め、市場の安全性確保及びリスク管理体制の強化を図っています。

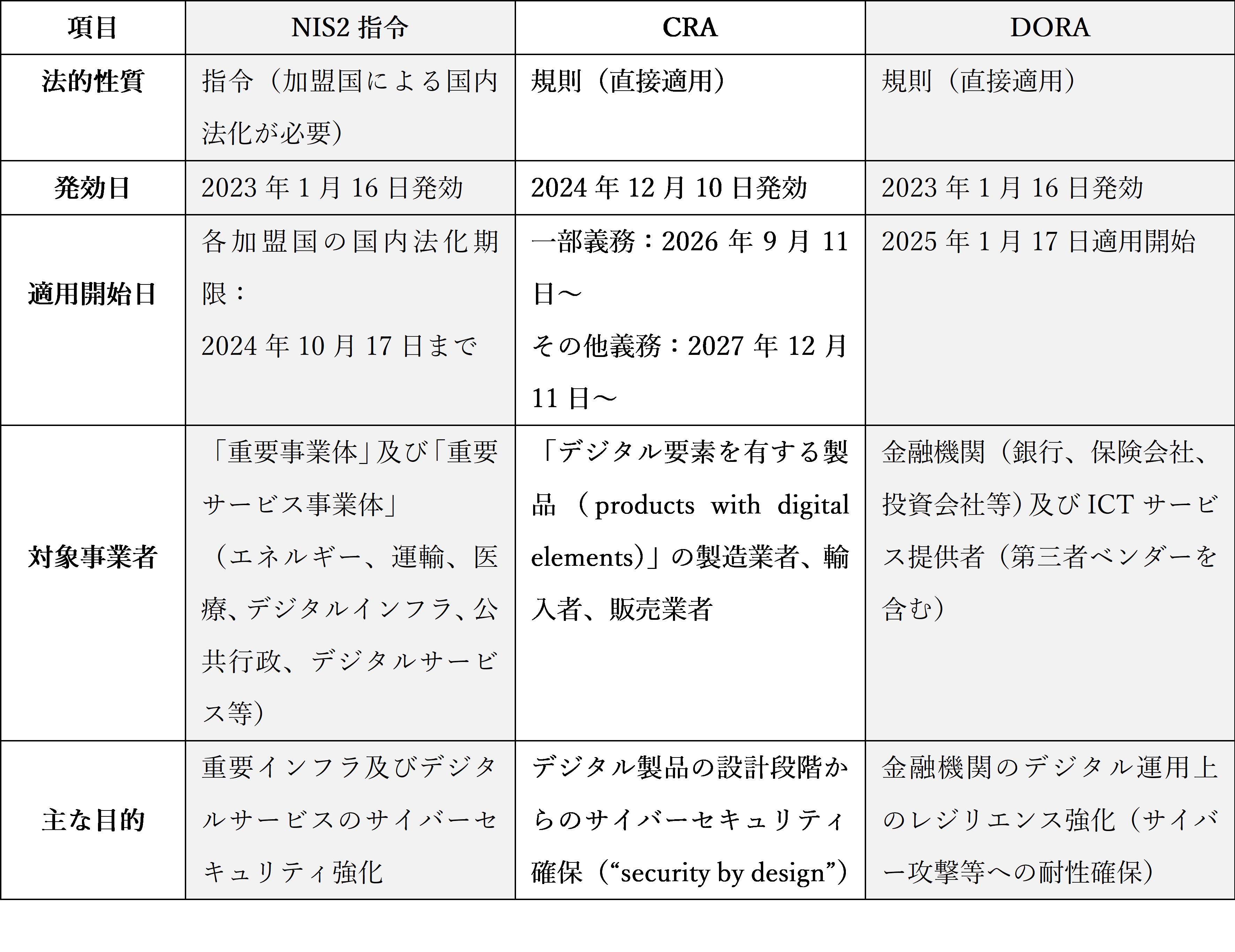

具体的には、個人データを取り扱う事業者に対しては一般データ保護規則(GDPR)(General Data Protection Regulation, Regulation (EU)2016/679)が適用され、デジタルサービスを提供する事業者については2023年1月16日に発効したNIS2指令(Network and Information Systems Directive (Version 2), Directive (EU) 2022/2555)、金融サービス事業者にはデジタル運用上のレジリエンスを確保するためのDORA(Digital Operational Resilience Act, Regulation (EU) 2022/2554)、さらに、デジタル要素を有する製品を提供する製造者等に対してはサイバーレジリエンス法(CRA)(Cyber Resilience Act, Regulation (EU) 2024/2847)がそれぞれ適用されます。これらの規制は、リスク管理、インシデント対応、ガバナンスなどの側面において相互に重複する領域を有しており、複数の規制が同時に適用される場合には、企業におけるコンプライアンス対応の複雑性が一層増大しています。

NIS2指令、DORA、CRAの主要な性質としては以下の通りです。

この点、EUは、EU市場で流通する「デジタル要素をもつ製品(products with digital elements)」のサイバーセキュリティ要件に関する統一的な法的枠組みを整備するための規則として、CRAを策定し、同法は2024年12月10日に発効しました。CRAは、一部の義務が2026年9月11日(その他の義務は2027年12月11日)から適用開始となることから、適用される可能性のある事業者の皆様におかれましては早期の対応・準備が必要です。

本ブログでは、CRAの概要及び全体像、特に日本企業への適用可能性に焦点を当て、各事業者に課される具体的な義務、今後のスケジュール、そして日本企業がとるべき対応について解説します。

対象となる製品と日本企業への適用

(1)適用対象となる製品

CRAの適用対象となる製品は、以下の2つの要件をいずれも満たすものとされています(第2条第1項)。

- EU市場で利用可能な「デジタル要素をもつ製品(product with digital elements)」

- 意図された目的又は合理的に予見可能な使用が、デバイス又はネットワークへの直接的又は間接的な論理的又は物理的データ接続を含むもの

例えば、PC、スマートフォン、IoT製品、スマート家電、スマートスピーカー、ネットワーク対応カメラ、ウェアラブルデバイス、スマートトイ、ビデオゲーム、ルーター等、幅広いソフトウェア又はハードウェア製品、及びそれらのコンポーネントが対象となります。

(2)適用対象外(例外)

一方で、CRAには適用除外規定が存在します。これらは、既に他のEU法により規制されている製品や、性質上規制の対象外とされる製品に適用されます。主な例は以下のとおりです。

- 分野別のEU法規制製品

医療機器、体外診断用医療機器、自動車、民間航空機器、舶用機器等 - 国家安全保障や防衛関連製品

- スタンドアロン製品

外部との接続を想定せず、データ通信を行わずに動作する製品 - SaaS(Software as a Service)

端末にインストールする形で提供されるアプリやソフトウェア、物理的端末や製品に組み込まれるファームウェアは対象とされる一方で、Webブラウザ経由やクラウド上で動作するSaaS単体は、端末や製品に直接組み込まれていないため対象外とされると考えられます。 - オープンソースソフトウェア

無償かつ非商用的に提供されるもの

(3)日本企業への域外適用

CRAは、EU域内事業者だけでなく、EU市場で利用可能な製品のライフサイクル・チェーンに関与する全ての経済事業者(economic operator)を義務主体として想定しております。そのため、日本企業であっても、上記適用対象となる製品を扱う製造業者(Manufacturer)、EUへの輸入業者(Importer)、EUにおける流通業者(Distributor)にはCRAが直接的に適用されます。

各事業者の義務の内容とスケジュール

CRAは、事業者に多岐にわたる義務を課しており、その適用開始時期は義務の内容によって異なります。

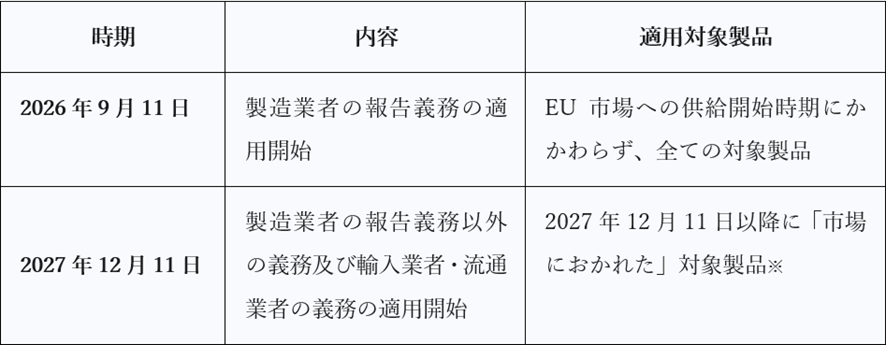

(1)CRAの適用スケジュール

次項以降で説明するCRAの各義務の適用開始時期は以下のとおりです。

※「市場におく(placing on the market)」とは、商業活動の過程でEU市場における頒布又は使用のために最初に供給する機会を指します。また、2027年12月11日より前に市場におかれた製品であっても、同日以降に「実質的な改変(substantial modifications)」を受けた場合には、義務の適用を受ける例外規定があることにも注意が必要です。

(2)製造業者に課される義務の内容

CRAの主なターゲットは製造業者であり、最も広範で詳細な義務が課されています。主要な義務を製品のライフサイクルに応じて整理すると以下のとおりとなります。

① 設計・開発段階のセキュリティ確保

・必須サイバーセキュリティ要件の充足(第13条第1項)

製品は、Annex I 第I部に定める必須サイバーセキュリティ要件に従って設計、開発、製造されていることを確保しなければなりません。これには、リスクに基づいた適切なセキュリティレベルの確保、既知の脆弱性の排除、安全なデフォルト設定の提供、認証・アクセス管理の実装、セキュリティ更新の提供等が含まれます。

・サイバーセキュリティリスクアセスメントの実施・文書化(第13条第2項、第3項)

製品のサイバーセキュリティリスクを評価し、その結果を製品の計画、設計、開発、製造、納入、保守の各段階で考慮し、リスクを最小化し、インシデントを防止し、その影響を最小限に抑えるよう努めなければなりません。リスクアセスメント結果は文書化し、関係者がアクセスできるように保管する必要があります。

・脆弱性に対処するための措置の実施(第13条第6項)

製品にデジタル要素とともに統合されているコンポーネントに脆弱性が発見された場合、Annex I 第II部に定める脆弱性取扱い要件に従って、脆弱性を報告し、対処し、修正しなければなりません。これには、ソフトウェア部品表(SBOM)の作成、脆弱性の特定と文書化、セキュリティ更新の提供、ユーザへの通知等が含まれます。

② 技術文書・適合性評価

・技術文書の作成(第13条第12項、第31条)

製品を市場に出す前に、技術文書を作成しなければなりません。技術文書には、製品の一般的な説明、設計・開発・製造の過程、サイバーセキュリティリスクアセスメントの結果、適合性評価の手続き、脆弱性取り扱いのプロセス等が含まれます。

・適合性評価手続の実施(第13条第12項)

適合性評価手続きを実施し、その結果に基づき、EU適合宣言書を作成し、CEマークを貼付しなければなりません。適合性評価は、製品がAnnex Iの必須サイバーセキュリティ要件に適合していることを確認するための手続きであり、必要に応じて通知機関による審査を受けることもあります。

③ 製品情報・ユーザ文書

・対象製品のサイバーセキュリティに関する文書の作成(第13条第7項)

製品に関するサイバーセキュリティ情報を文書化し、ユーザに提供しなければなりません。これには、製品のセキュリティ機能、使用方法、更新手順、注意事項等が含まれます。

・対象製品の添付文書・マニュアル作成(第13条第15項)

製品に添付する文書やマニュアルには、セキュリティ要件、更新方法、利用上の注意を明記しなければならず、ユーザが安全に製品を使用できるよう支援する必要があります。

④ 運用・サポート

・ユーザ窓口の設置(第13条第17項)

製品に関する問い合わせや脆弱性報告を受け付ける窓口を設置し、ユーザに通知しなければなりません。窓口は、電子メール、ウェブフォーム、電話等、ユーザがアクセスしやすい方法で提供する必要があり、自動化ツール(チャットボットや自動応答フォームなど)に限定してはならないとされています。

・脆弱性対応の社内プロセス(第13条第8項)

脆弱性が発見された場合、社内で適切な対応プロセスを確立し、実施しなければなりません。これには、脆弱性の評価、修正の計画、セキュリティ更新の提供、ユーザへの通知等が含まれます。

⑤ 報告義務(2026年9月11日から適用開始)

・当局への脆弱性・重大なインシデント報告(第14条第1項~第7項)

製造業者は、①製品に含まれる、現在悪用されている脆弱性又は②製品のセキュリティに影響を及ぼす重大なインシデントを認識した場合、EU当局(ENISA)が設置する単一報告プラットフォームを通じて、ENISA及び各加盟国のCSIRTに報告しなければなりません。早期警告通知は、製造業者が脆弱性又は重大なインシデントを認識してから遅滞なく、いかなる場合でも 24 時間以内に行う必要があり、報告内容には、脆弱性やインシデントの内容、自社製品が販売されていることを製造業者が認識している加盟国の範囲等が含まれます。関連情報が既に提供されている場合を除き、これらの認識から72時間以内に脆弱性通知又はインシデント通知を提出する必要があります。報告内容には、対象製品に関する情報、脆弱性やインシデントに関する情報、初期評価、実施された是正策等が含まれます。関連情報が既に提供されている場合を除き、①脆弱性の場合には早期警告通知から14日以内に、②重大なインシデントの場合にはインシデント通知から1か月以内に最終報告書を提出する必要があります。

・ユーザへの脆弱性・重大なインシデント通知(第14条第8項)

製品に影響を与える脆弱性や重大なインシデントが発生した場合、ユーザに通知しなければなりません。通知は、脆弱性や重大なインシデントの内容、必要に応じてリスク軽減策及び是正措置等を含む必要があります。

⑥ 組織的遵守体制

・CRA遵守体制の構築(第13条第14項)

CRAの遵守を確保するため、適切な社内体制を構築し、維持しなければなりません。

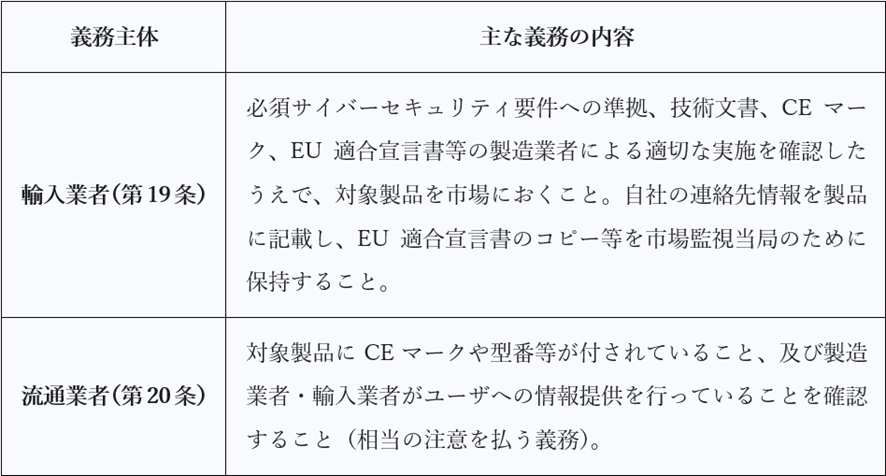

(3)輸入業者・流通業者に課される義務

輸入業者及び流通業者に課される義務は、主にCRAに適合した対象製品のみをEU市場で流通させることであり、2027年12月11日から適用が開始されます。

輸入業者及び流通業者は、対象製品がCRAに準拠していない、又は重大なサイバーセキュリティリスクをもたらすと考える理由がある場合、以下の措置を講じる必要があります。

- 当該製品を市場に流通させないこと

- 既に流通させた製品を回収・リコールすること

- 製造業者及び市場監視当局にその旨を報告すること

なお、輸入業者又は流通業者が、以下の行為を行った場合には、「製造業者」とみなされ、前述の製造業者に課される義務を自ら負うことになります(第21条)。

- 自身の名称又は商標を使用して対象製品をEU市場に流通させた場合

- 既に市場に出た対象製品に対して実質的な改変を行った場合

違反のリスク

CRAへの違反は、EU各加盟国で指定される市場監視当局によって監視され、是正措置や罰則が課される可能性があります。

(1)市場監視当局による措置(第54条)

市場監視当局がある製品がCRAに適合していないと判断した場合、関連する事業者(製造業者、輸入業者、流通業者)は、当局の求めに応じて以下の措置を講じる必要があります。

- CRAに適合させるための是正措置の実施

- 当該製品の市場からの撤去

- 合理的な期間内での当該製品の回収・リコール

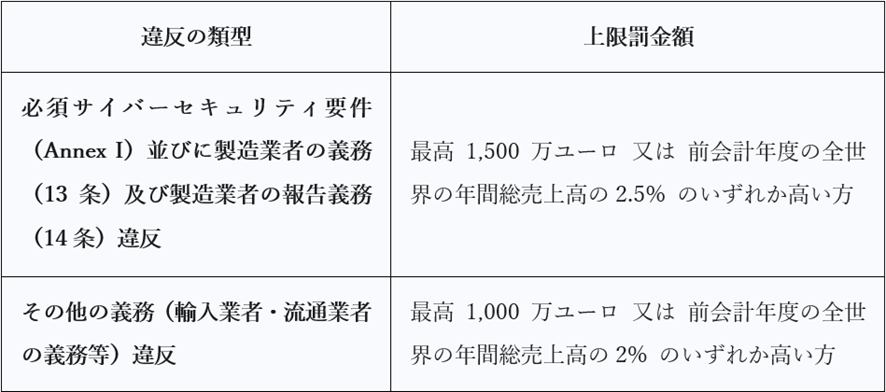

(2)罰則(第64条)

CRAでは、違反の類型に応じて高額な行政罰が定められています。罰則は、各EU加盟国により裁量をもって適用されますが、その上限額は以下のとおりです。

おわりに

CRAは、EU市場でデジタル製品を展開する全ての企業にとって、避けて通ることのできない新たな規制枠組みです。その影響は、製品のセキュリティ仕様から、開発プロセス、サプライチェーン管理、インシデント対応体制、そして契約実務に至るまで、企業の活動全体に及びます。

特に、製造業者の報告義務の適用開始は2026年9月11日と時期が迫っており、時間的猶予が限られています。つまり、製造業者は2026年9月11日以降、脆弱性・重大インシデント報告が義務化されるため、対応フローを早急に構築することが最優先です。また、それだけではなく、これらの報告体制を確保するためのユーザ窓口の運用開始も求められることになります。

CRAは、EU市場でデジタル製品を展開する全ての企業に影響を及ぼす規制であり、その対象範囲や義務内容は広範です。CRAの遵守は、単に罰則リスクを回避するだけでなく、サプライチェーン全体のセキュリティを確保し、企業の信頼を維持する上でも重要な課題となります。